Wydłużony Wielki Mur

21 kwietnia 2009, 09:02Chiński Wielki Mur jest o 290 km dłuższy niż dotąd sądzono i mierzy nie ok. 5 tys., lecz aż 8.851,8 km. Do takich wniosków doszli specjaliści po zakończeniu 2-letniego etapu projektu mapowania zabytku. Nieznane części budowli, ukryte przez wzgórza, rowy i rzeki, ujawniono dzięki wykorzystaniu technologii GPS oraz dalmierzy pracujących w podczerwieni.

Atak na Monę Lizę

12 sierpnia 2009, 09:24Gdy 2 sierpnia z tłumu ludzi podziwiających Monę Lizę Leonarda da Vinci w Luwrze wyleciał pusty kubek i uderzył w kuloodporną gablotę, podniosła się wrzawa. Na szczęście obrazowi nic się nie stało i szybko ustalono, że sprawczynią całego zamieszania jest turystka z Rosji, która dosłownie kilka minut wcześniej kupiła naczynie w tutejszym sklepie z pamiątkami. Kobieta, ujęta przez ochroniarzy i doprowadzona na policję, była badana przez psychiatrów, którzy sprawdzali, czy nie cierpi na syndrom Stendhala.

10 balonów w 9 godzin

7 grudnia 2009, 22:43Tak szybkiego rozwiązania nietypowego konkursu zorganizowanego przez DARPA nie spodziewał się chyba nikt. Grupa zwołana przez studentów i wykładowców z MIT potrzebowała zaledwie dziewięciu godzin na zebranie informacji o wszystkich dziesięciu czerwonych balonach rozstawionych przy drogach w różnych miejscach na terenie USA.

Okrzyk kijanki

15 kwietnia 2010, 08:38Gdy zostają zaatakowane, kijanki żaby rogatej (Ceratophrys ornata) wydają słyszalny krzyk. Krótki metaliczny dźwięk pojawia się tylko w warunkach silnego stresu. To pierwszy odnotowany przypadek używania przez larwę kręgowca dźwięków do komunikacji podwodnej.

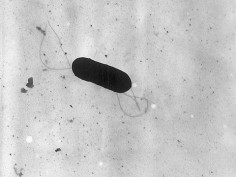

Jak groźne bakterie potrafią nas wykiwać

7 września 2010, 07:23Żadna technologia nie chroni nas przed spożywaniem chorobotwórczych bakterii w jedzeniu. Dlaczego zatem za jednym razem nie chorujemy wcale, a innym razem infekcja może być nawet śmiertelna? Czasem sami ułatwiamy sprytnym bakteriom opanowanie naszego organizmu.

Safari oraz IE pokonane podczas Pwn2Own

10 marca 2011, 11:33Podczas pierwszego dnia hackerskiego konkursu Pwn2Own jako pierwsze poddały się przeglądarki Safari oraz Internet Explorer. Oba programy zostały złamane przez pierwsze osoby podejmujące próbę.

Ludzkie koszty produkcji energii

30 sierpnia 2011, 17:39Podczas dyskusji na temat różnych metod produkcji energii najczęściej bierze się pod uwagę koszty finansowe oraz środowiskowe. Tymczasem naukowcy ze szwajcarskiego Instytutu Paula Scherrera postanowili zbadać, która z metod produkcji energii pociąga za sobą najwięcej ofiar w ludziach wskutek poważnych wypadków.

Zdalnie zasilane implanty w krwioobiegu

24 lutego 2012, 10:12Podczas International Solid-State Circuits Conference uczeni z Uniwersytetu Stanforda zaprezentowali niewielki implant, zdolny do kontrolowania swej trasy w układzie krwionośnym człowieka. Ada Poon i jej koledzy stworzyli urządzenie zasilane za pomocą fal radiowych. Implant można więc wprowadzić do organizmu człowieka, kontrolować jego trasę i nie obawiać się, że np. wyczerpią się baterie.

Prawdziwy generator liczb losowych

17 lipca 2012, 16:10Inżynierowie z Tajwanu zbudowali prawdziwy generator liczb losowych. Tego typu urządzenie zwiększy bezpieczeństwo danych, pozwalając na lepsze ich szyfrowanie

Google'a czeka sporo pracy

11 grudnia 2012, 18:09Jednym z mechanizmów, jakie Google dodał do Androida 4.2, było sprawdzanie instalowanych aplikacji pod kątem obecności w nich szkodliwego oprogramowania. Oprogramowanie porównuje program z bazą danych Google'a. Niestety, przeprowadzone testy wykazały, że mechanizm ten jest niezwykle zawodny.